La cyberdéfense, nouvelle arme géopolitique

La plupart des commentateurs s’accordent pour considérer le passage au numérique comme une véritable nouvelle révolution industrielle. En effet, le cyberespace produirait aujourd’hui plus du quart de la croissance mondiale, même s’il ne représente que 5,2 % du PIB mondial.

Les États-nations, mais aussi certains acteurs non étatiques : firmes multinationales, organisations criminelles internationales… ont rapidement compris que maîtriser la sphère cyber devenait le déterminant de la supériorité stratégique dans un monde devenu numérique.

L’importance stratégique du cyberespace tient plus à ses qualités systémiques qu’à ses capacités de catalyseur économique. Véritable système nerveux de nos sociétés modernes, il offre au monde une nouvelle dimension après la terre, la mer, l’air ou l’espace. Ce nouvel ordre, pure construction humaine combinant à la fois des couches physiques (ordinateurs, réseaux…), logicielles (programmes, protocoles de communication) et sémantiques (contenus…), a pris récemment une ampleur inédite avec l’émergence du big data et du savoir synthétique, que l’on préfère traduire par intelligence artificielle. L’univers devient un flux gigantesque de données, dont le volume et les possibilités de traitement ont requis des infrastructures de plus en plus automatisées. Ces plateformes (Gafam, Batx…) ont engendré une économie de la surveillance généralisée des activités humaines et une quête de la prédiction omnisciente, afin que la machine connaisse mieux l’homme qu’il ne se connaît lui-même.

Un théâtre de conflits multiformes, où l’avantage reste à l’attaquant

Le cyberespace est désormais un champ de confrontation à part entière, extension logique du théâtre des conflits asymétriques auxquels se livrent les principales puissances depuis la nuit des temps : espionnage, sabotage, subversion et déstabilisation économique… Les cyberattaques, exploitant les vulnérabilités et les failles des systèmes d’information, sont devenues la face visible de ces confrontations. Les plus médiatiques ont démarré au milieu des années 2000, avec l’attaque du ministère coréen des Affaires étrangères en 2005, suivie de plusieurs piratages d’ordinateurs gouvernementaux en Europe et aux USA, donnant lieu au vol des plans du chasseur F‑35, pour finir par des sabotages retentissants, comme celui des centrifugeuses iraniennes par le virus Stuxnet en 2010. Depuis l’attaque russe en déni de service sur l’Estonie, paralysant ministères, banques, hôpitaux et télécommunications en 2007, les États ont véritablement pris conscience de la puissance offensive des armes cyber, capable de paralyser, voire détruire, sinon les infrastructures vitales d’un pays du moins ses intérêts nationaux. La menace cyber se caractérise toutefois par une rapidité, une évolutivité, une réplicabilité et une complexité qui confèrent un avantage structurel à l’attaquant. Dans le monde cyber, où l’on estime la volumétrie des agressions en milliards chaque année, attaquer se révèle beaucoup plus aisé et moins coûteux que défendre. L’attaquant est partout, difficile à détecter et à authentifier, créatif et prompt à développer toujours de nouvelles attaques, voire de nouveaux modèles économiques comme ces cyberarmes commercialisées en software as a service sur le Darknet. Les technologies de l’information évoluant à une vitesse exponentielle, la menace cyber évolue toujours plus rapidement que toute réponse institutionnelle. La technologie distance le processus politique, requérant une tactique de défense « data-centrique ».

“Le différentiel d’économie des forces

entre attaque et protection rend aujourd’hui le combat par trop inégal.”

L’épineux rétablissement de l’équilibre des forces entre offensif et défensif

Les États ont rapidement cherché à constituer un bouclier défensif en améliorant la résilience des systèmes d’information vitaux et en poussant à une meilleure prévention des risques, comme celle prônée par l’ANSSI en France. Absolument nécessaire, leur portée ne peut rester que limitée, notamment lorsque les couches physiques sont atteintes, comme l’ont montré les failles Spectre ou Meltdown affectant les microprocesseurs. Le différentiel de coût entre une attaque à quelques milliers de dollars et une protection à plusieurs centaines de millions pour l’ensemble des entreprises et des administrations visées rend le combat par trop inégal. Enfin, les techniques défensives ont l’inconvénient d’être vite obsolètes. Elles demeurent fondées sur une base de signatures d’attaques préalablement identifiées, insuffisantes face à des menaces très évolutives ou aux attaques les moins détectables comme les Advanced Persistent Threat. Actualiser en temps réel ces bases de signatures exige une ouverture d’échanges entre nations, acteurs privés et publics, qui demeure une gageure à l’échelle mondiale.

Face à cette infériorité structurelle du volet défensif, le Cyber Command américain a appelé à améliorer la capacité d’attribution des attaques et à développer des solutions de rétorsion. En 2011, les États-Unis déclaraient que des attaques contre leurs infrastructures numériques pourraient donner lieu à des représailles militaires conventionnelles, rejoints récemment par le Japon qui proclamait son droit à l’autodéfense en cas de cyberattaque sur ses intérêts vitaux. Malgré le flou juridique sur ces questions de droit international, le centre d’excellence cyber de l’Otan corroborait la position américaine en affirmant que le droit des conflits armés s’appliquait au cyberespace. Ce n’est pas la position de la France, qui reconnaît l’applicabilité du droit international au cyberespace, mais reste hostile à l’utilisation généralisée de techniques offensives telles que le hack-back.

Les mécanismes classiques de la dissuasion peu opérants dans le cyberespace

Choisir la possibilité de rétorsion « autres que cyber » s’apparente à une stratégie de dissuasion dissymétrique particulière, génératrice d’escalades ou de globalisation d’un conflit. Au-delà de la question juridique,

le mécanisme de dissuasion requérant un volet offensif est-il vraiment adapté à la cyberdéfense ? Dissuader par l’intimidation requiert de démontrer ses pleines capacités de détection, d’authentification de l’agresseur et surtout de convaincre de sa volonté politique et de sa crédibilité technique à lancer une riposte intolérable pour l’attaquant. Le « brouillard numérique » et la furtivité de certaines armes cyber peuvent laisser penser que nombre d’attaques restent non décelées. Déterminer l’identité de l’agresseur demeure problématique, car les technologies numériques offrent de multiples options (intrusion wifi, déni de service) pour dissimuler efficacement son identité. Par ailleurs, le cybermercenariat ou « l’hacktivisme patriotique » offrent des paravents pratiques ou rendent l’attribution de prime abord contestable, comme les attaques sur la Géorgie en 2008 ou le piratage de TV5 Monde en 2015 ont pu l’illustrer. L’origine géographique ou la pluralité des acteurs permettent rarement une imputabilité solide de l’attaque pour pouvoir en convaincre l’ensemble de l’écosystème. Enfin, la question de la crédibilité en termes de riposte est délicate : les cyberpuissances ne sont pas disertes sur leurs capacités réelles, la volonté politique d’entrée dans une possible escalade est souvent très fragile.

Menacer publiquement de ripostes sur une attaque précise, c’est également reconnaître ses failles et potentiellement accentuer à court terme ses vulnérabilités. La préférence pour des représailles non visibles ou imputables, souvent décalées dans le temps, enlève les fondamentaux d’une dissuasion efficace. Les mécanismes de la dissuasion offensive se heurtent à des freins inhérents à la nature spécifique du monde cyber.

“L’origine géographique de l’agression

ou la pluralité des agresseurs permettent rarement une imputabilité solide de l’attaque.”

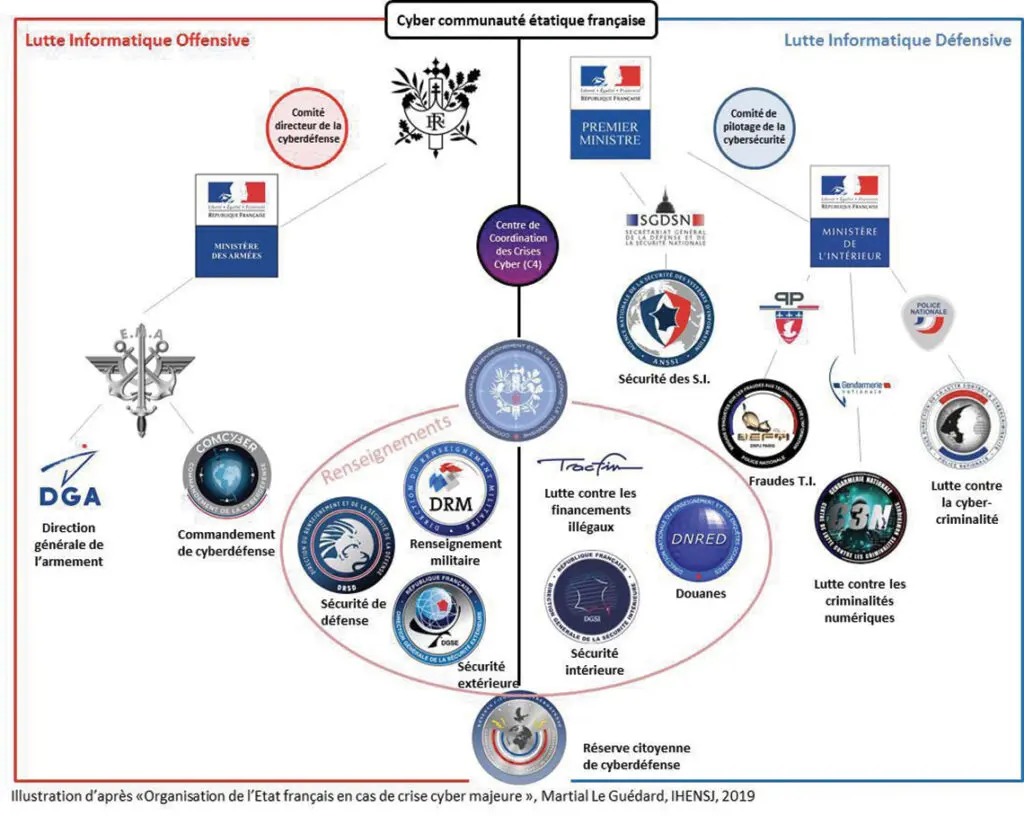

La voie médiane d’une cyberdéfense active

Si la cyberdéfense reste la priorité des États fortement numérisés, elle diffère sur leur doctrine et leur gouvernance, notamment sur l’usage et l’organisation des volets offensif et défensif. Les pays anglo-saxons ont plutôt opté pour des structures en charge des deux volets (Cyber Command/NSA aux USA, GCHQ/SIS au Royaume-Uni), la France a résolument souhaité séparer la lutte informatique défensive (ANSSI, ministère de l’Intérieur) de la lutte informatique offensive (Comcyber, DGA, agences de renseignements) et ce afin de mieux garantir la protection des libertés fondamentales. L’ensemble se coordonne autour de comités (comité directeur de la cyberdéfense, comité directeur de la cybersécurité, C4). Le ministère des Armées a confirmé en 2019 que sa doctrine de cyberdéfense comprenait une dimension offensive, mais que cette dernière en matière de riposte ou d’attribution publique demeurait un privilège régalien. Les USA préfèrent considérer que le droit à la légitime défense dans l’espace cyber confère la possibilité aux acteurs privés d’effectuer des intrusions dans les systèmes adverses pour les détruire.

Si la panoplie d’outils défensifs reste nécessaire, bien qu’insuffisante face à l’ampleur et à la complexité de la menace, les solutions offensives n’ont pas encore démontré leur pleine capacité à dissuader de manière efficace. Pour autant, une défense plus proactive est certainement envisageable, en permettant de remonter à la source d’une attaque en quasi temps réel, en automatisant la détection, la protection et la neutralisation de menaces. Améliorer les capacités de préemption, de contre-mesures par leurre ou brouillage, de chiffrement semble être la voie à une cyberdéfense active efficace, mais respectueuse de la doctrine et de la loi française.

La cyberdéfense active met l’accent sur l’importance du renseignement cyber qui consiste à collecter, analyser, corréler, contextualiser, de partager les signaux faibles – voire de les provoquer – afin de passer du mode réactif au mode proactif, tout en tentant de semer le doute ou la confusion chez l’agresseur. Une telle approche requiert le développement d’outils fortement automatisés voire d’intelligence artificielle, et met l’accent sur la capitalisation des connaissances des attaquants qui implique une coopération public-privé internationale plus avancée.

Un nouveau défi stratégique pour ce XXIe siècle

Face à une numérisation totale, la maîtrise des données et l’accès à l’énergie deviennent les principaux déterminants de la souveraineté des nations du xxie siècle. À l’heure de l’essor de l’internet des objets, dopé par le futur déploiement des réseaux radio 5G, la question de la sécurisation des communications électroniques prend une dimension inégalée. D’après l’Idate, près de

50 milliards d’objets connectés seront en circulation en 2020. Comme récemment démontré au dernier Forum international de la cybersécurité, c’est d’ores et déjà la sécurité de nos automobiles actuelles (piratables par leur bus électronique ou leurs senseurs radio) qui est en jeu. Cette interconnectivité démultipliée sur des équipements pouvant avoir des conséquences létales (moyens de transport automobile, ferroviaire, aérien ; matériel médical hospitalier ; automatismes industriels et dispositifs de maintenance prédictive…) rend perméables les questions de cybersécurité (vols de données, détournements financiers…) avec celles de la cyberdéfense. Le caractère très dual des technologies de l’information complique la donne stratégique. Les technologies de type machine learning ou deep learning sont sans conteste une option pour traiter la prolifération des attaques, mais elles constituent également de nouveaux vecteurs pour contrer ou saturer une cyberdéfense évoluée. Ainsi, en 2017, le rançongiciel Cerber utilisait déjà des techniques d’évasion permettant le contournement d’algorithmes de machine learning.

Les enjeux liés à la cyberdéfense sont maintenant devenus si stratégiques qu’ils conditionnent non seulement la prospérité économique, mais aussi la continuité de la paix mondiale. Les affrontements dans le cyberespace ne sont pas seulement la manifestation de conflits asymétriques propres à la guerre froide. Ils sont le symptôme d’une véritable recomposition de l’échiquier stratégique entre États-nations et nouveaux acteurs étatiques… ou non. L’univers cyber présente ainsi des caractéristiques si distinctes du monde physique, qu’il nous faudra penser un système de défense qui transcende les mécanismes classiques du géopolitique.

Vers une cyberdéfense active

Il s’agit de constituer une nouvelle chaîne détection-protection-action dotée d’un d’apprentissage continu et automatisé, afin non seulement de parer les attaques, mais aussi de tenter de modifier le comportement des attaquants :

Détection : renseignement en amont – et non postincidents – des menaces, des agresseurs potentiels et de leur modus operandi ; signalement en temps réel des tentatives d’intrusion, allant au-delà des indicateurs de compromission, détectés par des sondes de réseau.

Protection : au-delà de la prise en charge par un SOC (Security Operations Center), mise en œuvre de leurres (honeypot) permettant une surveillance focalisée du système d’information à défendre.

Le défenseur construit des pseudofailles ou des possibilités factices de s’élever dans son arborescence réseau, de manière à traquer et à cantonner plus aisément tout comportement anormal ; installation de filtres réseaux bloquant tout flux en provenance des machines de l’attaquant ; déploiement de balises permettant de tracer le parcours

de données dérobées (Microsoft Azure AIM incorpore déjà ce type de mouchard).

Action : processus d’actions de remédiation suivant chacune des phases de l’agression, incluant éventuellement l’intrusion dans le système d’information de l’agresseur avec pour mission de rapatrier les données volées.

Apprentissage : partage d’information au sein d’une communauté élargie aux organismes d’importance vitale, aux services essentiels et aux acteurs privés de cybersécurité ; bancs de test et de simulation permettant d’analyser le comportement des programmes, sans signature de virus nécessairement connue.