La sécurité de l’internet des objets industriels

L’internet des objets (Internet of Things ou « IoT ») est à l’industrie d’aujourd’hui ce que la chaîne de production de Ford était à l’industrie d’hier : un des incroyables moteurs d’une transformation industrielle qui s’accélère. Mais les canaux de communication, les nouveaux points de collecte et de stockage de données, tous les échanges, sont autant de portes d’entrée potentielles aux cyberattaques permettant d’atteindre les systèmes industriels eux-mêmes.

Grâce à l’installation de capteurs au cœur des systèmes industriels et aux technologies de big analytics, on peut optimiser la production, améliorer la maintenance préventive des outils industriels ou développer de nouveaux cas d’usage. La maîtrise et l’optimisation des processus industriels dépendent donc aujourd’hui très largement de la confiance dans les données et les systèmes qui les produisent, les hébergent ou les diffusent, absolument critiques pour la sûreté de fonctionnement des industries.

REPÈRES

Juin 2017 : le système de sécurité d’un site pétrochimique situé en Arabie saoudite se déclenche inopinément. Aucune anomalie inquiétante n’est décelée ; une erreur sans doute. Mais un mois plus tard le même événement se produit à nouveau, bloquant le fonctionnement de l’usine. La coïncidence est trop rare : il s’agit là d’une cyberattaque, à partir d’un malware dénommé Triton. Cette attaque, qui se révélera très sophistiquée et minutieusement préparée, aurait pu détruire toutes les données et provoquer une explosion aux conséquences potentiellement meurtrières. Fait inédit, les attaquants ont réussi non seulement à s’infiltrer dans le système de contrôle-commande du site, mais également à infecter le système de sécurité de l’infrastructure – dont la fonction première était de protéger cette dernière en cas de scénario catastrophe.

Environnements industriels : des attaques virtuelles aux conséquences bien réelles

Si l’exemple saoudien a été fortement médiatisé, il ne s’agit pourtant pas d’un cas isolé dans le milieu industriel : depuis le virus Stuxnet conçu pour espionner et corrompre les systèmes industriels des centrales iraniennes, dont la découverte en 2010 avait fait grand bruit, les cas de cyberattaque d’infrastructure industrielle se sont multipliés. Rien qu’en 2019 on peut citer la paralysie du producteur d’aluminium norvégien Norsk Hydro et du groupe d’ingénierie Altran par le ransomware LockerGoga, le cryptojacking de la centrale nucléaire ukrainienne de Yuzhnoukrainsk ou encore la série d’attaques ayant visé Airbus, probablement via la chaîne de ses sous-traitants.

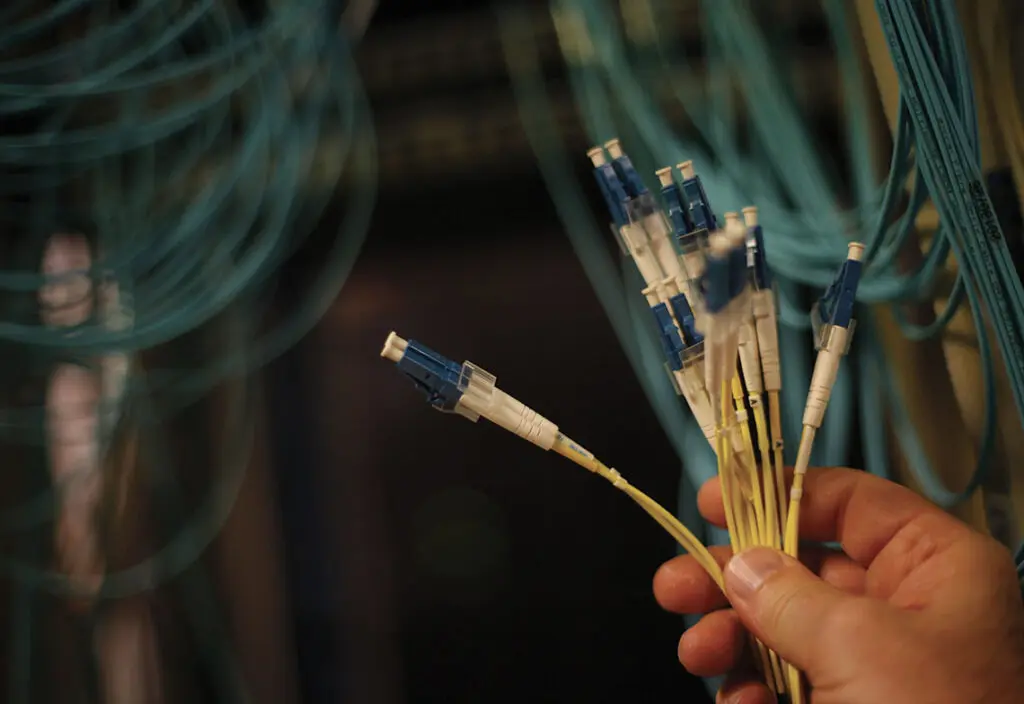

Mais comment les attaquants parviennent-ils à prendre le contrôle de systèmes industriels ? Dans de très nombreux cas, ces attaques avancées, souvent menées par des groupes d’attaquants rattachés à des États, transitent par le réseau informatique de l’entreprise, via des outils « classiques » de phishing ou de compromission de mots de passe. Une fois dans le système d’information de la société, le virus recherche alors activement des nœuds de connexion entre le système IT (information technology) et le système OT (operational technology), jusqu’à trouver une brèche. Un logiciel malveillant, construit pour s’introduire dans les systèmes industriels et les objets connectés qui y sont déployés, est alors téléchargé et installé sur un ou plusieurs PLC – programmable logical controller, afin de prendre le contrôle des fonctions industrielles.

Stratégies numériques et modernisation des infrastructures

L’IoT industriel (« IIoT ») est devenu une source de performance, mais il étend considérablement la surface de vulnérabilité accessible aux attaquants : les objets connectés sont eux-mêmes devenus une cible, au même titre que les systèmes et infrastructures qu’ils contribuent à connecter. Malheureusement, ils sont encore trop souvent dépourvus de cybersécurité « embarquée » : ils n’ont tout simplement pas été pensés pour résister à des cyberattaques. Et les mesures de protection des systèmes ne peuvent remplacer l’intégration, dès la conception des objets connectés, d’une cybersécurité « native » (security by design).

Par ailleurs, les organisations sont toutes confrontées aux problèmes techniques posés par leur héritage industriel : l’utilisation et l’amortissement d’une infrastructure industrielle ne se conçoivent que sur une durée relativement longue. Certaines installations toujours en fonctionnement ont été conçues il y a parfois plusieurs dizaines d’années, avant l’apparition de l’internet voire de l’informatique. L’interconnexion progressive de ces systèmes hérités (legacy systems), leur enrichissement par des IIoT et l’exploitation des données qu’ils produisent posent des problématiques de sécurité informatique complexes. À l’origine, ces systèmes n’ont pas été conçus pour être connectés, et intégrer a posteriori la dimension sécurité relève toujours du défi.

Enfin, si le domaine IT est relativement mature en matière de cybersécurité, avec notamment un corpus normatif et de bonnes pratiques, la partie OT est loin d’avoir atteint un niveau de protection équivalent, sur des systèmes qui ont leurs spécificités. De sorte que les protocoles déployés aujourd’hui pour détecter efficacement des brèches de sécurité sur des systèmes opérationnels en milieu industriel sont souvent inadaptés. Selon une étude menée par Thales, seules 48 % des sociétés seraient capables de détecter une compromission sur l’un de leurs objets connectés. Et les politiques de déploiement des correctifs de sécurité (« patchs ») sur les vulnérabilités connues sont souvent peu performantes.

Stratégies d’entreprise et segmentation des réseaux

Loin de la maturité du secteur IT, l’OT est géré par des fonctions souvent structurées de manière éclatée, communiquant très peu entre elles : ces fonctions « ne se connaissent pas ». Aux efforts techniques s’ajoute donc un effort de cohérence IT/OT/IIoT dans la politique de sécurité des sociétés, politique qui doit permettre visibilité et entraide jusque sur le terrain des usines. La segmentation des réseaux provient aussi des stratégies de fusion-acquisition ou de désinvestissement qui concourent à la ségrégation des flux de données et à la création de zones de vulnérabilité temporaire ou à plus long terme. Les mises à jour IT sur les flux ou droits utilisateurs par exemple, suscitées par ces mouvements de croissance, créent des failles de sécurité. Une fois encore le défi de la gestion des systèmes hérités se pose dans des contextes encore plus complexes car une acquisition permet rarement une visibilité exhaustive sur le parc industriel acquis et son historique de développement.

“Seules 48 % des sociétés seraient capables

de détecter une compromission.”

L’approche secure by design

Si la cybersécurité par conception est relativement aisée à appliquer sur des objets connectés industriels ou des systèmes « neufs », créer un environnement structurellement cybersécurisé à partir de systèmes hétérogènes et potentiellement anciens, dans le cadre d’une vision unifiée IT/OT/IIoT, est un réel défi. Plusieurs étapes clés permettent d’aller vers cette posture de robustesse par rapport au risque cyber. La première consiste à mener un diagnostic complet, en identifiant l’ensemble des actifs et objets industriels, en vérifiant leurs architectures et en conduisant des analyses de risque et des tests de résistance des réseaux. Elle est suivie par des actions correctrices, par exemple : « durcir » l’ensemble des composants systèmes et réseaux ; former et entraîner les équipes ; segmenter certaines zones et niveaux de sécurité, de manière à complexifier la progression d’attaques éventuelles ; établir des contrôles d’identité et des accès renforcés.

Thales développe également des partenariats auprès de leaders de la fourniture d’équipements opérationnels tels que General Electric. Au sein de son Centre national d’exploitation des données numériques situé au pays de Galles, l’entreprise modélise ces environnements complexes au plus proche des conditions réelles. Thales y forge des scénarios d’attaque et réponse à incidents pour l’édification de politiques et procédures de sécurité plus sûres. Les résultats permettent un meilleur entraînement des équipes et contribuent également à la mise en œuvre d’architectures de sécurité plus robustes. L’approche security by design se double ainsi d’une approche security by service, avec un ensemble de prestations ajoutées au service d’une cybersécurité évoluant au rythme des attaques.

Monitoring et détection : l’approche intégrée IT/OT/IIoT

Ces approches doivent être enrichies d’une surveillance dynamique de l’ensemble de l’environnement industriel, dans le cadre d’une vision unifiée IT/OT/IIoT. Au cœur de la majorité des politiques de sécurité cyber se trouve la supervision du parc IT, matérialisée par un centre de supervision de cybersécurité (SOC), dont l’usage est largement répandu. Les systèmes de production industriels sont, en comparaison, sous-dotés et, à ce jour, il y a peu d’exemples de sociétés parvenues à superviser intégralement leur parc OT. L’IIoT étant lui-même encore au stade de définition de son propre périmètre, les technologies relevant de sa protection sont encore relativement récentes. Quatre stades principaux de maturité sont identifiés : « averti », « acteur », « vigilant », « résilient ». Finalement il s’agit, pour chaque acteur industriel, de disposer d’une vision aboutie de sa maturité globale. Des mesures de détection et de réponse à incidents sont rendues possibles par une supervision proactive, celle-ci faisant appel notamment à des sondes et senseurs dédiés au domaine OT.

Pour l’ensemble des acteurs industriels, la question n’est plus de savoir s’ils seront attaqués, mais quand et quelles peuvent être les conséquences sur leurs opérations. L’expérience montre que la cybersécurité est un accélérateur et un différenciateur lorsqu’elle est intégrée en amont, dès la conception des systèmes, et tout au long du déploiement des innovations technologiques. Pour garantir, tel un invisible fil d’Ariane, la plus grande solidité face à l’attaquant, et la plus grande liberté pour l’industriel, en toute confiance.